CVE-2026-24061漏洞紧急预警:Linux服务器root权限秒破?手把手教你全流程修复与防护

近日,GNU InetUtils组件曝出高危漏洞CVE-2026-24061,CVSS评分高达9.8分,属于“无需凭证、一键提权”的致命漏洞。该漏洞可让攻击者通过构造恶意环境变量,直接绕过身份验证获取Linux服务器root权限,互联网上超900万台暴露23端口的设备面临直接威胁。本文将从漏洞原理、影响范围、应急修复、入侵排查到长效防护,为运维及安全从业者提供完整解决方案。

一、漏洞核心信息速览

- 漏洞编号:CVE-2026-24061

- 危险等级:严重(CVSS 9.8)

- 影响组件:GNU InetUtils中的telnetd服务

- 受影响版本:inetutils 1.9.3 至 2.7 版本(含两端)

- 漏洞本质:参数注入(CWE-88),未对环境变量输入做校验导致认证绕过

- 利用难度:极低,仅需构造1个恶意参数即可成功提权

二、漏洞原理深度剖析

GNU InetUtils是类UNIX系统常用的网络工具集,其中telnetd作为telnet协议的服务端实现,负责处理远程登录请求。本次漏洞的根源在于telnetd对用户环境变量的不当处理:

- telnetd的login调用模板中,存在

PATH_LOGIN "-p -h %h %?u{-f %u}{%U}"格式定义,其中%U变量对应USER环境变量的值; - telnetd/utility.c中的_var_short_name()函数在解析%U变量时,直接返回getenv("USER")的原始值,未做任何过滤校验;

- 攻击者向USER环境变量注入

-f root参数,telnetd会将该值直接传递给login程序; - login程序将“-f”识别为“跳过密码认证”选项,直接以root身份登录系统,实现无凭证提权。

注意:Ubuntu/CentOS系统默认telnetd为netkit实现,而非InetUtils版本,仅手动安装过GNU InetUtils telnetd的设备会受影响。

三、应急修复步骤(优先级:最高)

漏洞已公开且利用门槛极低,建议立即执行以下操作,优先阻断攻击路径:

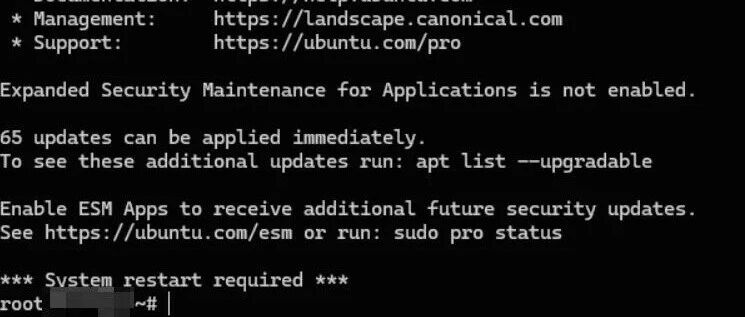

步骤1:升级inetutils至安全版本(核心修复)

目前官方已推出修复版本,需将inetutils升级至2.7以上(各发行版apt/yum仓库已推送补丁),不同系统操作如下:

Debian/Ubuntu系(apt包管理器)

# 更新软件源缓存

sudo apt update

# 升级inetutils组件

sudo apt upgrade inetutils -y

# 验证版本(需显示≥2.7)

dpkg -l inetutils | grep inetutils

# 重启inetd服务(若使用inetd管理telnetd)

sudo systemctl restart inetdCentOS/RHEL系(yum包管理器)

# 升级inetutils组件

sudo yum update inetutils -y

# 验证版本(需显示≥2.7)

rpm -q inetutils步骤2:禁用telnetd服务(阻断利用入口)

无论是否升级,建议直接禁用telnetd服务(telnet协议本身明文传输,安全性极差):

# 立即停止并永久禁用telnetd

sudo systemctl disable --now telnetd

# 额外禁用telnet.socket(部分系统依赖)

sudo systemctl disable --now telnet.socket

# 验证状态(需显示inactive)

systemctl status telnetd步骤3:关闭23端口(双重防护)

telnet默认使用23端口,通过防火墙阻断该端口流量,进一步降低风险:

firewalld防火墙(主流系统默认)

# 永久阻断23端口入站流量

sudo firewall-cmd --permanent --remove-port=23/tcp

# 重载防火墙规则

sudo firewall-cmd --reload

# 验证(无输出则表示已阻断)

firewall-cmd --list-ports | grep 23iptables防火墙(传统系统)

# 阻断23端口入站流量

sudo iptables -A INPUT -p tcp --dport 23 -j DROP

# 保存规则(避免重启失效)

sudo service iptables save四、入侵痕迹排查(关键操作)

修复后需立即排查服务器是否已被入侵,重点检查以下日志及特征:

1. 登录日志分析

Linux系统登录记录主要存储在 /var/log/auth.log(Debian/Ubuntu)或 /var/log/secure(CentOS/RHEL),执行以下命令筛选异常:

# 查找无密码root登录记录

grep -E "root|LOGIN" /var/log/auth.log | grep -v "password"

# 查找telnet相关登录记录

grep "telnet" /var/log/auth.log

# 筛选异常时间(如凌晨2-5点非工作时间登录)

grep "Jan 2[0-3]" /var/log/auth.log | grep "root"2. 异常特征排查

- 进程检查:查看是否有未知进程,尤其是/tmp、/var/tmp目录下的异常进程(

ps aux | grep -v grep | grep "/tmp"); - 计划任务:检查crontab是否有恶意定时任务(

crontab -l、ls /etc/cron.d/); - 账号异常:排查是否新增隐藏账号(

cat /etc/passwd | grep -v nologin); - 网络连接:查看是否有异常出站连接(

netstat -antp | grep ESTABLISHED)。

进阶建议:使用ELK Stack、Splunk等工具统一分析日志,快速定位异常IP及行为。

五、长效防护方案

- 淘汰不安全协议:彻底禁用telnet,改用SSH(22端口)进行远程管理,SSH需关闭密码登录,仅启用密钥认证;

- 组件版本管控:定期更新系统及依赖组件,建立版本台账,对高危组件(如inetutils、openssl)开启自动更新提醒;

- 端口最小化暴露:仅开放业务必需端口,通过防火墙、安全组限制访问来源IP,避免23、21等高危端口暴露在公网;

- 日志常态化审计:留存至少6个月系统日志,重点监控root登录、权限变更、服务启停等行为,建立异常告警机制;

- 漏洞生命周期管理:关注CVE公告及厂商预警(如GNU官方、国内安全厂商通告),高危漏洞修复周期不超过24小时。

六、常见问题解答(FAQ)

Q1:我的服务器没装telnet,还需要修复吗?

A1:无需修复。仅安装并启用了GNU InetUtils telnetd的设备受影响,默认未安装telnet服务的服务器无风险。

Q2:升级inetutils后,还需要禁用telnetd吗?

A2:建议禁用。telnet协议明文传输数据,即使修复漏洞,仍存在账号密码泄露风险,优先使用SSH。

Q3:如何确认服务器使用的是哪种telnetd实现?

A3:执行 telnetd -V,若输出“GNU inetutils”则为受影响版本,若为“netkit”则无需担心。